医療情報システムの安全管理に関するガイドライン(第6.0版)~クリニックで、今からできるセキュリティ対策(その1)~

長 幸美

医業経営支援医療情報システムの安全管理に関するガイドライン(第6.0版)がリリースされました。

今回の改定では、全体構成の見直しとともに、「概論」「経営管理編」「企画管理編」「システム運用編」の、4つに分類され大幅に改定されています。かなり厳しい内容になっていますが、クリニックの視点で、「まずは何をしたらいいのか」、ICT活用推進課の綾部マネジャーにお話を伺いました。3回シリーズでお話ししていきたいと思います。

目次

改定の概要

今回のガイドラインの改定について、どのようなものか簡単に教えてください。

医療情報システムの安全管理に関するガイドラインは、平成17年3月に医療情報システムのセキュリティ管理を目的として、第1版が策定されたのち、時代の流れに応じて数回の改定を繰り返し、今回の改定となっています。

この背景には、2023年4月から実施された保険医療機関及び薬局におけるオンライン資格確認導入の原則義務化により、概ねすべての医療機関等において、本ガイドラインに記載されているようなネットワーク関連のセキュリティ対策が必要になることを踏まえ、改定が必要になってきたところにあります。

また、数年前から医療機関で相次いでいるランサムウェア等のサイバー攻撃による被害等を踏まえ、各医療機関において、その対策を含めた情報セキュリティの強化が狙いとなっています。

今回の改定では、基本的な知識や概要をまとめた「概説編」をベースに、意思決定を行う経営層を対象とした「経営管理編」、システム安全管理者向けの「企画管理編」、システムの運用担当者向けの「システム運用編」という構成に変更され、それぞれの役割において押さえておくべきところを明確化されています。

クリニックへの影響は?

なるほど、オンライン資格確認では、24時間システムをつなぎっぱなしになるとお聞きしています。セキュリティの面から言うとやはり安全性に問題があるということでしょうか?

オンライン資格確認の導入により、常時医事や電子カルテのシステムは、閉鎖的環境とは言え外部のシステムとインターネットを介して接続しています。つまり、サイバー攻撃のリスクには常にさらされているといえます。

クリニックの先生方にお聞きすると、「院内ネットワークは、外部環境とは切り離しているので大丈夫!」、「ウチには関係ないよ・・・紙カルテだし・・・」といわれるのですが・・・果たして本当に大丈夫なのでしょうか?

我々は、絶対に大丈夫というシステムはないと考えています。

2年ほど前に起きた公的病院のランサムウェア攻撃の事件以後も、何件ものランサムウェア攻撃があり、同様の被害が繰り返し起きています。なかにはリスクマネジメント上対策していた医療機関もありましたし、大規模病院が攻撃を受けるとは限らない状況もあります。

今回の改定では、クリニックや薬局等の小規模医療機関も対象としてしっかりとした対策を立てていくように立てつけられています。

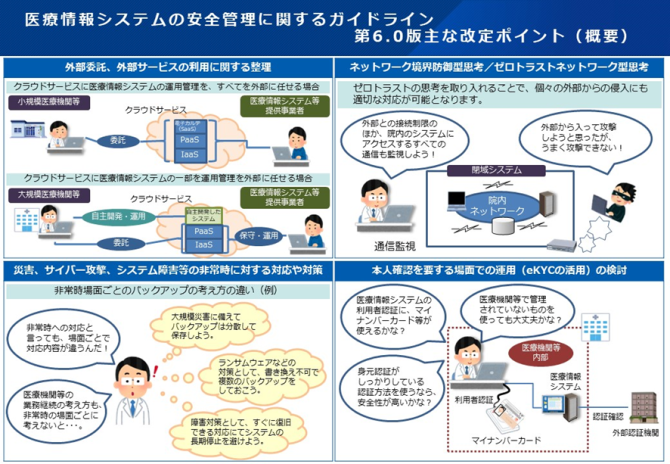

具体的に言うと、下記の図のように、外部委託等の利用の場合、ネットワークを利用する場合はゼロトラストネットワーク型思考を取り入れること、バックアップをとり、サイバー攻撃等には早期復旧を目指すこと等が盛り込まれています。

ゼロトラスト・・・?聞きなれない言葉ですね。

ゼロトラストとは、すべての院内外からのすべてのアクセスに対し、「サイバー攻撃」を仮定して・・・つまり常にシステムにアクセスする対象者を検証し、安全性や管理性を検証していこうという考え方で、これまでとは違いかなり厳しい管理体制を要求されているわけです。

【セキュリティ対策の3つの基本】

う~ん、なんだか難しそうですね。クリニックでは人員も少ないし、システムに詳しい人もいません。そんな中で、どうしたらいいのでしょうか?

全ての対策を実行していくには、無理があると思います。ですので、先ずは身近なできることから実施していくのが良いのではないかと考えています。

先ず、先生方にお願いしたいことが3つあります。

ひとつは機器の選定時における留意事項、2つ目はセキュリティ対策として「UTM」を導入すること、3つめはバックアップをとることです。

先ず、クリニックの先生方への「3つのお願い」ですね。もう少し詳しく教えてください。

機器の選定・・・業務に耐えうる適切な機器を選定すべし!

家庭用の家電量販店では、インターネットのルーターをはじめとするシステム機器が安価でしかもセッティングも簡単に行われるなど、便利なものが販売されています。しかし、この家庭用のルーター等の機器では、量産されているために、攻撃を受けやすく、狙われやすいのです。

このため、システムベンダーに相談し、「業務用の機器」を準備されることをお勧めします。

「UTM」を導入すべし

「UTM」とは「Unified Threat Management」を略したものです。

「統合脅威管理」あるいは「統合型脅威管理」とも呼ばれます。

さまざまなセキュリティ機能を1つに集約し、コンピュータウイルスやハッキングなどの脅威からコンピュータネットワークを効率的かつ包括的に保護する管理手法のことであり、そのシステム機器のことを言います。 ファイアウォール、VPN、アンチウイルス、不正侵入防御、コンテンツフィルタリング、アンチスパムなどの様々なセキュリティ機能を兼ね備え、ゲートウェイ機能を発揮します。

バックアップを適切にとる!

万が一ランサムウェア等の攻撃を受けた場合に、いち早く復旧するためには、攻撃前のデータが必要になります。つまり最悪の事態を想定し、日々のデータをバックアップ管理しておくことで、被害を最小限に食い止め、診療を止めるという被害を最小限に抑えることが出来ます。

なるほど・・・こうして具体的に示してもらうと、なんだか取り組みが出来そうな気がしてきました。次回、この3つの取り組みについて、もう少し詳しく教えていただきたいと思います。

話し手:ICT活用推進課マネジャー 綾部一雄

聴き手:医業コンサル課 長幸美(文責)

<参考資料>

〇厚労省「医療情報システムの安全管理に関するガイドライン 第6.0版(令和5年5月)」(確認日20230608)

著者紹介

- 医業経営コンサルティング部 医業コンサル課 シニアコンサルタント

最新の投稿

- 2025年3月28日医療介護あれこれセミナー報告:ベースアップ評価料について

- 2025年3月24日医療系事務職員応援隊接遇レッスン~こんな電話応対、皆さんはどう感じますか?~

- 2025年3月21日医療DX推進体整備加算の変更医療DX推進体制整備加算等に係る届出について

- 2025年3月21日医療事務基礎講座Q&Aより~ベースアップ評価料(Ⅰ)の計画書・報告書はどうしたらいいですか?